Secure Bootとは? ~起動時にあなたを守る仕組み

「Secure Boot(セキュアブート)」は、パソコンの電源を入れた瞬間から動き始めるブートプロセスの安全性を守る仕組みです。

簡単に言えば「信頼できるプログラムだけを起動する」仕組みで、ウイルスやマルウェアが入り込まないようにしています。

特にWindows 10や11では、標準で有効になっていることが多く、通常はあまり意識せずに使っている方が大半でしょう。

ところが今、Secure Bootの信頼が揺らいでいる

実は2025年に入ってから、特定条件下で Secure Boot を迂回できてしまう脆弱性が、複数報告されています。

その中心となったのが、2025年6月に発見されたCVE-2025-3052という重大な欠陥です。

CVE-2025-3052とは? ~署名されたプログラムが逆に悪用される

①問題の原因は、Microsoftが公式に署名したUEFIユーティリティプログラム(BIOS更新ツールなど)でした。

②このプログラムにはNVRAM変数「IhisiParamBuffer」という未検証の設定項目があり、悪意のある攻撃者がここに細工をすると、Secure Bootの制御そのものがバイパス可能になってしまったのです。

つまり、本来「署名されているから安全ですよ」と信じていたものが、逆にセキュリティの穴になっていたという深刻な事態です。

Secure Bootバイパスはこれが初めてではない

実はSecure Bootを突破する試みは以前から続いており、今回が初めてではありません。

以下のように、複数の脆弱性が次々と発覚してきました。

| 発見時期 | 脆弱性名 | 内容 |

|---|---|---|

| 2022〜2024年 | PKFail(プラットフォームキー漏洩) | 過去に漏洩した Secure Boot 用の鍵が 2024年に「PKFail」として整理・公表され、一部端末で Secure Boot 回避が可能に |

| 2024年 | CVE-2024-7344 | 署名されたバイナリを悪用してSecure Bootを突破可能 |

| 2025年 | CVE-2025-47827 | Linux向けドライバーに署名検証不備、起動時改ざん可能 |

| 2025年 | CVE-2025-3052 | 今回の重大欠陥。Windows含む幅広い機種に影響 |

こうして見ると、Secure Bootは「絶対に突破できない鉄壁の防御」というわけではなく、巧妙な攻撃手法が年々進化していることがわかります。特に今回のように、正規の署名を持つプログラム自体が裏口になってしまうケースは、防御側にとって非常に厄介です。今後も新たな手法が発見される可能性があり、引き続き注意が必要です。

Secure Bootの脆弱性はどんな影響を与えるのか?

なお、これらの攻撃はいずれも「管理者権限での操作」や「EFIシステムパーティションへの書き込み」など、ある程度高度な権限や操作が前提です。いわゆるワンクリック詐欺のように、リンクを踏んだだけで即座に感染するタイプの攻撃とは性質が異なります。この種の脆弱性が怖いのは、OSが起動する前のUEFI・BIOS領域が攻撃される点にあります。

もし侵入されてしまうと…

| 項目 | 影響内容 |

|---|---|

| 持続型マルウェア(Bootkit) | OS再インストールしても消えないウイルス感染が可能になる |

| 永続的な監視・バックドア | 電源投入直後から外部に情報漏洩する危険 |

| 改ざん検知困難 | 一般のセキュリティソフトでは検出困難(OS起動前の領域だから) |

| ハードウェア信頼性の崩壊 | 企業・金融・国家インフラで使用される場合は非常に重大 |

一般的なウイルス感染とは違い、Secure Bootが突破されると「パソコンの奥深く」まで侵入を許してしまうのが大きな特徴です。通常のシステム復旧やウイルススキャンでは対応できず、ハードウェアレベルの修復が必要になるケースもあります。だからこそ、Secure Bootは重要な防御機構として位置付けられてきましたが、その信頼性に揺らぎが出ている今、改めて仕組みを理解し、日々の更新を欠かさない意識が大切になります。

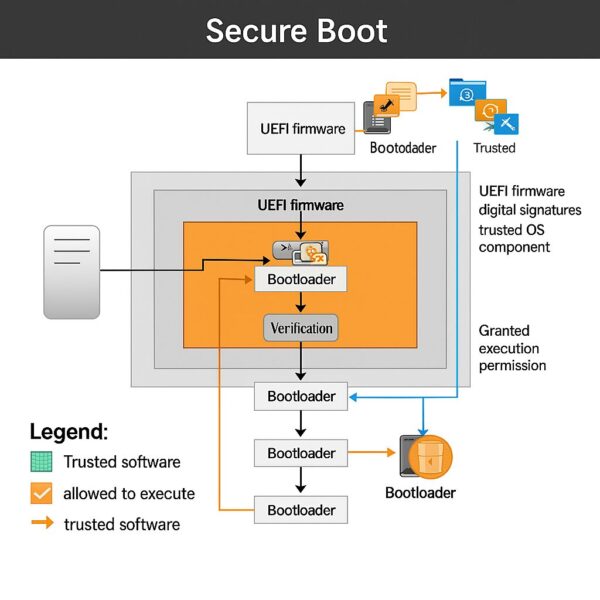

Secure Bootバイパスの概念図

以下は今回の脆弱性が発生する仕組みを示した図です。

この図で示したように、本来は信頼できる署名済みプログラムだけが起動を許可される仕組みがSecure Bootです。しかし、攻撃者は署名されたプログラムの内部の弱点を突くことで、あたかも正規の処理の一部であるかのように悪意あるコードを潜り込ませることができます。見た目には正常に動いているように見えても、裏では既に制御を奪われている可能性がある──これがSecure Bootバイパスの怖さです。

なぜSecure Bootは突破されてしまうのか?

Secure Bootは非常に強力な仕組みです。しかし、その安全性は「すべての構成要素が正しく動作していること」が前提になります。

今回問題になったのは

「署名されたプログラムそのものにバグがあった」

ことです。通常、Secure Bootでは、起動時にBIOSやUEFIが各プログラムの「署名(デジタル署名)」を検証します。この署名が有効であれば「安全なプログラム」とみなして起動を許可します。

しかし…

- Microsoftが公式に署名したUEFIユーティリティが、内部で署名とは無関係の変数(IhisiParamBuffer)を書き換える機能を持っていた。

- 攻撃者は、これを悪用してSecure Boot設定自体を改ざん可能にした。

つまり「署名の安全性を担保しているはずの仕組み自体が、逆手に取られてしまった」のです。

このようなサプライチェーン攻撃的な手法は、最近の高度な攻撃者によく使われます。表面的には正規のソフトが動いているように見えても、内部で不正改ざんが行われてしまうため、発見が非常に困難になります。

もし感染すると、復旧はどうなるの?

万が一感染してしまったら復旧は難しい?

UEFI領域が改ざんされると、通常のウイルス駆除ソフトでは修復ができません。

OS上の処理ではそもそもアクセスできない「低レイヤーの領域」が汚染されるからです。

そのため、以下のような対応が必要になることもあります。

- 専用のUEFI診断ツールによるチェック

- マザーボードのCMOSリセット・NVRAMクリア

- BIOSチップ書き換え(専用ハードウェアによる書き込み)

- 最悪の場合はマザーボード交換

家庭用PCではそこまでの深刻事例は多くありませんが、企業・金融・政府機関などでは過去に国家レベルのサイバー攻撃でUEFIが汚染された例も報告されています。

Secure Bootは「最後の砦」だからこそ、一度破られるとその影響は非常に長引いてしまうのです。

一般ユーザーが今できる対策

現時点での防御は比較的シンプルです。

1. Windows Updateを最新にする

2025年6月の月例更新で、Microsoftは問題のある署名を Secure Boot の「dbx(ブラックリスト)」に登録しました。

Windows Update が最新の状態であれば、今回の脆弱モジュールを使った代表的な攻撃パターンはブロックできるようになっています(※ただし、古い環境や特殊な構成では例外もありえます)。

2. BIOS/UEFIの更新確認

PCメーカーによっては、ファームウェア側でも追加のセキュリティ更新を提供しています。

*BIOSの設定画面について詳しくは → 【こちらの記事】で詳しく解説しています。

3. セキュリティソフトの「ブート領域保護」を有効化

一部のセキュリティ製品はUEFI保護機能を搭載しています。

企業・IT管理者が検討すべき対応

- dbxリストの更新確認

- ファームウェア監査ツール(例:Binarly、Eclypsium)の導入

- NVRAM変数(IhisiParamBufferなど)の不正改ざん有無チェック

- 脅威モデルの再評価

情報ソース:Binarlyの公式発表

この脆弱性はセキュリティ研究機関 Binarly によって発見されました。

まとめ

Secure Bootは、私たちのパソコンを守る「最後の砦」ともいえる存在でした。

しかし、万能ではありません。攻撃者は着実に新たな突破口を狙っています。

ただし、定期的な更新を続けていれば、現状の大半の脅威は防ぐことができます。

「最新のWindows UpdateとBIOS更新の確認」——今すぐぜひ一度、あなたのパソコンも確認してみてください。

【おすすめ記事】

▶︎Windowsのセキュリティ設定を見直そう!Defenderとファイアウォールの違いと正しい設定方法

▶︎【注意】Microsoftアカウントに不審なサインイン通知が来たときの対処法